2021-10-15 15:24:43 來自:122.116.120.46

回覆

1樓. 回覆 : 900 時間 : 2022-03-14 19:29:24

來自同一 LAN 的多個 L2TP VPN 連接

還有另一個有趣的 VPN 錯誤。如果您的本地網絡有幾台 Windows 計算機,則您不能同時建立多個到外部 L2TP/IPSec VPN 服務器的連接。如果您嘗試從另一台計算機(使用來自不同設備的活動 VPN 隧道)連接到同一 VPN 服務器,則會出現錯誤代碼 809 或 789:

錯誤 789:L2TP 連接嘗試失敗,因為安全層在與刪除計算機的初始協商期間遇到處理錯誤。

有趣的是,這個問題只發生在 Windows 設備上。在同一個本地網絡的 Linux/MacOS/Android 設備上,不存在此類問題。您可以輕鬆地同時從多個設備連接到 VPN L2TP 服務器。

據 TechNet 稱,該問題與 Windows 上 L2TP/IPSec 客戶端的錯誤實現有關(多年未修復)。

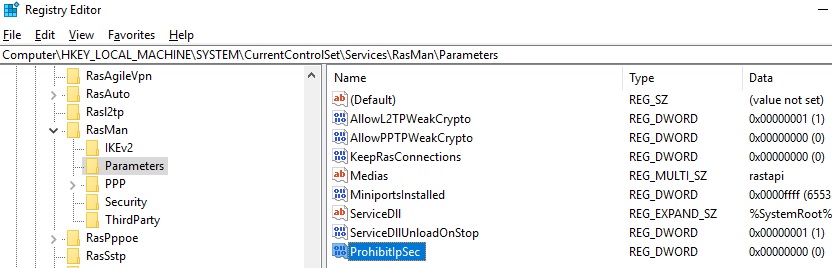

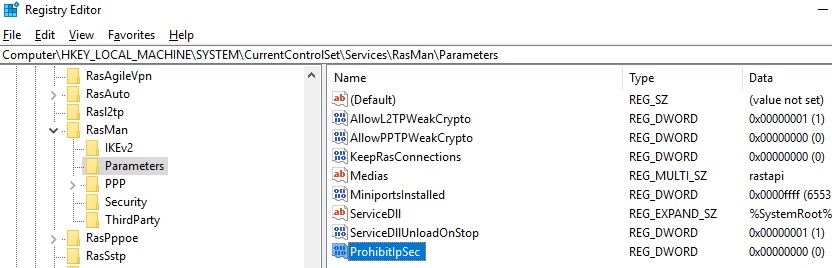

要修復此錯誤,您需要更改HKEY_LOCAL_MACHINESYSTEMCurrentControlSetServicesRasManParameters註冊表項中的兩個註冊表參數並重新啟動計算機:

- AllowL2TPWeakCrypto – 更改為00000001(允許弱加密算法,對於 L2TP/IPSec,使用 MD5 和 DES 算法);

- ProhibitIPSec – 更改為00000000(啟用 IPsec 加密,通常被某些 VPN 客戶端或系統工具禁用)。

運行以下命令以更改應用這些註冊表更改:

reg add "HKEY_LOCAL_MACHINESystemCurrentControlSetServicesRasmanParameters" /v AllowL2TPWeakCrypto /t REG_DWORD /d 1 /f

reg add "HKEY_LOCAL_MACHINESystemCurrentControlSetServicesRasmanParameters" /v ProhibitIpSec /t REG_DWORD /d 0 /f

這支持通過共享公共 IP 地址在 Windows 上進行並發 L2TP/IPSec VPN 連接(適用於從 Windows XP 到 Windows 10 的所有版本)。

2樓. 回覆 : 900 時間 : 2021-10-15 15:35:08

設定 NAT-T 裝置背後的 L2TP/IPsec 伺服器

本文說明如何在 NAT-T 裝置背後設定 L2TP/IPsec 伺服器。

適用于: Windows 10-all edition,Windows Server 2012 R2

原始 KB 編號: 926179

摘要

重要

這個章節、方法或工作包含修改登錄的步驟。 然而,不當修改登錄可能會發生嚴重的問題。 因此,請務必謹慎地依照這些步驟執行。 為了有多一層保護,請先備份登錄再進行修改。 如此一來,您就可以在發生問題時還原登錄。 如需如何備份及還原登錄的詳細資訊,請參閱如何在 Windows 中備份及還原登錄。

依預設,Windows Vista 和 Windows Server 2008 不支援網際網路通訊協定安全性 (IPsec) 網路位址轉譯 (nat) 遍歷 (NAT-T) 安全性關聯至位於 NAT 裝置背後的伺服器。 如果虛擬私人網路 (VPN) 伺服器之後是 NAT 裝置,則 Windows Vista 或 Windows server 2008 型 VPN 用戶端電腦無法建立第2層隧道通訊協定 (L2TP) /IPsec 連線至 VPN 伺服器。 此案例包括執行 Windows Server 2008 和 Windows Server 2003 的 VPN 伺服器。

由於 NAT 裝置轉譯網路流量的方式,在下列情況下,您可能會遇到意想不到的結果:

- 您將伺服器置於 NAT 裝置之後。

- 您可以使用 IPsec NAT-T 環境。

如果您必須使用 IPsec 進行通訊,請將公用 IP 位址用於您可以從網際網路連線的所有伺服器。 如果您必須將伺服器放在 NAT 裝置後面,然後使用 IPsec NAT-T 環境,您可以在 VPN 用戶端電腦和 VPN 伺服器上變更登錄值,以啟用通訊。

設定 AssumeUDPEncapsulationCoNtextOnSendRule 登錄機碼

若要建立及設定 AssumeUDPEncapsulationCoNtextOnSendRule 登錄值,請遵循下列步驟:

-

以管理員群組成員的使用者身分登入 Windows Vista 用戶端電腦。

-

選取 [啟動 > 所有程式 > 附件 > 的 執行],輸入 regedit,然後選取 [確定]。 如果螢幕上顯示 [ 使用者帳戶控制 ] 對話方塊,並提示您提升系統管理員權杖,請選取 [ 繼續]。

-

找出並選取下列登錄子機碼:

HKEY_LOCAL_MACHINESYSTEMCurrentControlSetServicesPolicyAgent

注意

您也可以將 AssumeUDPEncapsulationCoNtextOnSendRule DWORD 值套用至 Microsoft Windows XP Service Pack 2 (SP2) 型 VPN 用戶端電腦。 若要這麼做,請找到並選取登錄子機碼 HKEY_LOCAL_MACHINESYSTEMCurrentControlSetServicesIPSec 。

-

在 [ 編輯 ] 功能表上,指向 [ 新增],然後選取 [ DWORD (32-位) 值。

-

輸入 AssumeUDPEncapsulationCoNtextOnSendRule,然後按 enter。

-

以滑鼠右鍵按一下 [ AssumeUDPEncapsulationCoNtextOnSendRule],然後選取 [ 修改]。

-

在 [ 數值資料 ] 方塊中,輸入下列其中一個值:

-

0

其為預設值。 當其設為0時,Windows 無法建立與位於 NAT 裝置背後之伺服器的安全性關聯。

-

1

當其設為1時,Windows 可以建立與位於 NAT 裝置背後之伺服器的安全性關聯。

-

第

當它設定為2時,當伺服器和 VPN 用戶端電腦 (Windows Vista 或 Windows server 2008) 都位於 NAT 裝置之後時,Windows 可以建立安全性關聯。

-

選取 [確定],然後退出登錄編輯程式。

-

重新啟動電腦。

3樓. 回覆 : 900 時間 : 2021-10-15 15:27:53

Press the Windows Key and R at the same time to bring up the Run box.

Type in: regedit and click OK. Click Yes if asked if you'd like to allow the app to make changes to your PC.

In the left pane, locate and click the folder: HKEY_LOCAL_MACHINESYSTEMCurrentControlSetServicesPolicyAgent

Click the Edit menu and hover your cursor over New. Click DWORD Value. A new registry will appear in the right pane, named New Value #1.

Rename that file: AssumeUDPEncapsulationContextOnSendRule (this is case-sensitive and contains no spaces) and press ENTER.

Right-click AssumeUDPEncapsulationContextOnSendRule, then click Modify.

In the Value data box, type 2 and click OK.

Reboot the computer.